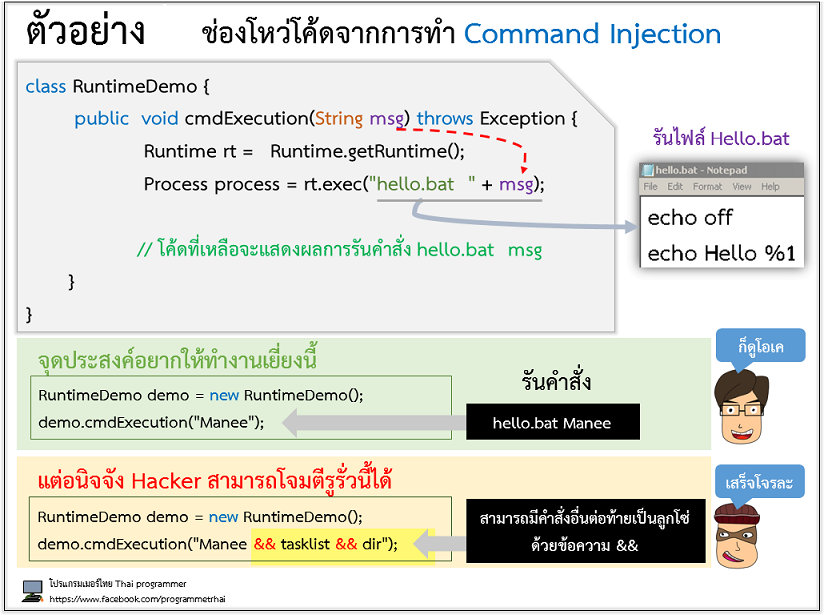

??? ในรูปได้ยกตัวอย่าง ช่องโหว่ของการเขียนโปรแกรม

ที่เปิดโอกาสให้ผู้ประสงค์ร้ายสามารถโจมตีด้วยวิธี

Command Injection

.

ช่องโหว่นี้เกิดจากในหลายๆ ภาษาโปรแกรมมิ่ง

ได้อนุญาติให้เรียกคำสั่งของระบบปฏิบัติการได้โดยตรง

ซึ่งสุ่มเสี่ยงให้ผู้โจมตีฉวยโอกาสนี้ฉีดคำสั่งเข้าไปในโค้ด

ด้วยการต่อท้ายด้วยข้อความ &&

จึงทำให้แทรกคำสั่งอันตรายเข้าไปได้ เช่น

:

del /F * บน window

หรือ rm -rf * บน linux

:

ในรูปได้ยกตัวอย่างโค้ดภาษา Java

ซึ่งทำงานบน Window

จะเห็นว่าสามารถใช้ && แล้วต่อท้ายด้วยคำสั่งอะไรก็ได้

เช่น && tasklist && dir เป็นต้น

.

แล้วถ้าโปรแกรมมันรันใน linux/Unix

ก็สามารถต่อคำสั่งเป็นลูกโซ่ด้วยข้อความ && หรือ ; ก็ได้

:

และไม่ใช่ Java ภาษาเดียว ที่มีช่องโหว่ประเภทนี้

มันเกิดได้หลายภาษา

ที่อนุญาติให้เรียกคำสั่งของระบบปฏิการโดยตรง

เช่น C#, Python, PHP และหลายๆ ภาษาที่ไม่ได้เอ่ยถึง

:

++++วิธีป้องกัน+++

? ต้อง validate ข้อมูล input อย่างเข้มงวด เช่น

– กรอง input ที่เข้ามา กำหนดว่ามีอะไรได้บ้าง?

– input ที่เข้ามา ห้ามเป็นคำสั่งของระบบปฏิบัติการเด็ดขาด

– ห้ามมี && และ ; อยู่ใน input ที่เข้ามา

– เป็นต้น

.

? หรือจะเลี่ยงวิธีเขียนเรียกคำสั่งของระบบปฏิบัติการโดยตรง ไม่ต้องใช้ก็ย่อมได้

++++

ดูตัวอย่างเพิ่มเติม

https://www.owasp.org/index.php/Command_Injection

?เขียนโดยแอดมินโฮ โอน้อยออก

Please like Fanpage

Please like Fanpage